Use SSH on Windows, they said…

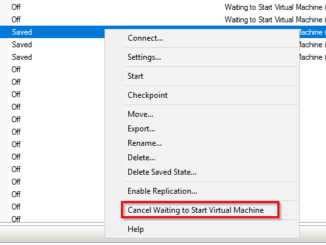

While preparing my talk for this year’s PSConfEU, I made a discovery that, while not being a major security disaster or anything like that, still surprised me a bit. Started as a skunkworks type side project at Microsoft, SSH wormed […]